Chúng tôi rất vui mừng được chia sẻ kiến thức sâu sắc về từ khóa Eap la gi và hi vọng rằng nó sẽ hữu ích cho các bạn đọc. Bài viết tập trung trình bày ý nghĩa, vai trò và ứng dụng của từ khóa trong việc tối ưu hóa nội dung trang web và chiến dịch tiếp thị trực tuyến. Chúng tôi cung cấp các phương pháp tìm kiếm, phân tích và chọn lọc từ khóa phù hợp, kèm theo các chiến lược và công cụ hữu ích. Hi vọng rằng thông tin chúng tôi chia sẻ sẽ giúp bạn xây dựng chiến lược thành công và thu hút lưu lượng người dùng. Cảm ơn sự quan tâm và hãy tiếp tục theo dõi blog của chúng tôi để cập nhật kiến thức mới nhất.

Có thể bạn quan tâm

- Tần số alen là gì? Công thức tính

- Tin Học Văn Phòng Là Gì? Vai Trò Của Tin Học Văn Phòng Kỷ Nguyên 4.0

- Sự khác nhau giữa phim điện ảnh và phim truyền hình

- Metric là gì? Đâu là key metric mà marketer cần nắm để tối ưu chiến dịch thành công

- Rùng mình bước chân vào thế giới Bigo Live, chiêu trò cũ, hình thức mới, nhiều cô gái đua nhau khoe thân với thủ đoạn ngày càng tinh vi

Khái niệm

Giao thức xác thực mở rộng (EAP), được xác định trong RFC 3748, hoạt động như một phạm vi cho truy cập mạng và các giao thức xác thực.

Bạn Đang Xem: EXTENSIBLE AUTHENTICATION PROTOCOL (EAP) là gì

EAP cung cấp một bộ thông điệp giao thức có thể gói gọn các phương thức xác thực khác nhau sẽ tiến hành sử dụng giữa một máy khách và một sever xác thực.

EAP có thể hoạt động trên nhiều các cơ sở cấp network và data link, gồm có các liên kết điểm-điểm, mạng LAN và các cơ sở khác mạng và có thể đáp ứng nhu cầu xác thực của những liên kết khác nhau và mạng. Hình dưới minh họa các lớp giao thức hình thành toàn cảnh cho EAP.

Các tham khảo:

- Trao đổi backlink(liên kết): Lợi hay hại tới SEO?

- Xác thực thông điệp(message authentication) là gì?

- Các vướng mắc tuyển dụng tester

- Tinh chỉnh truy cập mạng (NETWORK ACCESS CONTROL)

EAP tương trợ nhiều phương thức xác thực. Đây là những gì có tức là bằng phương pháp tham khảo để EAP mở rộng. EAP cung cấp dịch vụ vận chuyển chung để trao đổi thông tin xác thực giữa mạng lưới hệ thống máy khách và sever xác thực. Thương Mại Dịch Vụ transport EAP cơ bản được mở rộng bằng phương pháp sử dụng một giao thức xác thực mở rộng, hoặc phương thức cụ thể, được thiết lập trong cả EAP client và Authentication server.

Nhiều phương thức đã được xác định để hoạt động trên EAP.

Các phương pháp EAP thường được tương trợ:

- EAP-TLS (Bảo mật thông tin lớp vận chuyển EAP): EAP-TLS (RFC 5216) xem thêm về giao thức TLS (được mô tả trong phần tiếp theo) được đóng gói trong EAP message. EAP-TLS sử dụng giao thức bắt tay trong TLS, không phải phương pháp mã hóa. Máy khách và sever xác thực lẫn nhau bằng digital certificate. Khách hàng tạo khóa kín đáo pre-master key bằng phương pháp mã hóa một số tình cờ với khóa công khai của sever và gửi nó đến sever. Cả máy khách và sever đều sử dụng khóa kín đáo pre-master key để tạo chung khóa kín đáo.

- EAP-TTLS (TLS tunneled EAP): EAP-TTLS giống như EAP-TLS, ngoại trừ chỉ sever có phải có chứng từ để xác thực chính nó với máy khách. Như trong EAP-TLS, một kết nối an toàn (tunnel) được thiết lập với những khóa kín đáo, nhưng kết nối này được sử dụng để tiếp tục quá trình xác thực bằng phương pháp máy khách và sever sử dụng bất kỳ phương pháp EAP nào như phương pháp PAP (Password Authentication Protocol) và CHAP(Challenge-Handshake Authentication Protocol). EAP-TTLS được khái niệm trong RFC 5281.

- EAP-GPSK (EAP Generalize Pre-Share Key): EAP-GPSK, được khái niệm trong RFC 5433, là giao thức EAP để xác thực lẫn nhau và tạo ra khóa phiên bằng Pre-share key (PSK). EAP-GPSK là giao thức EAP dựa trên các Pre-share key và sử dụng các thuật toán mã hóa khóa kín đáo. Do đó, phương pháp này hiệu quả cao về mặt tính toán, nhưng yên cầu phải có những khóa san sẻ trước giữa mỗi client và EAP. Việc thiết lập các khóa kín đáo cặp này là một phần của đăng ký peer, và do đó, phải đáp ứng các ĐK tiên quyết của mạng lưới hệ thống. Nó cung cấp một kênh liên lạc bảo mật thông tin và khi xác thực lẫn nhau thành công đảm bảo cho tất cả hai bên giao tiếp và được thiết kế để xác thực qua các mạng không an toàn như IEEE 802.11. EAP-GPSK không yêu cầu bất kỳ mật mã khóa công khai nào. Việc trao đổi giao thức phương thức EAP được thực hiện trong tối thiểu 4 message.

- EAP-IKEv2: Nó dựa trên giao thức Internet Key Exchange phiên bản 2(IKEv2), được mô tả trong phần tiếp theo. Nó tương trợ xác thực lẫn nhau và thiết lập session key bằng nhiều phương pháp. EAP-TLS được khái niệm trong RFC 5106.

EAP Exchanges dù sử dụng phương thức nào để xác thực, thông tin xác thực và thông tin giao thức xác thực đều được mang trong các thông điệp EAP. RFC 3748 khái niệm trao đổi thông điệp EAP là xác thực thành công.

Xem Thêm : Cách xưng hô trong gia đình và thứ bậc, vai vế trong các gia đình Việt

Xem thêm Kiểm tra lỗ hổng Bypassing Authentication Schema

Trong khái niệm của RFC 3748, xác thực thành công là trao đổi các thông tin EAP, do đó trình xác thực quyết định được cho phép truy cập bởi peer và peer quyết định sử dụng quyền truy cập này. Quyết định xác thực thường liên quan đến xác thực và ủy quyền; peer có thể xác thực thành công với authendicator, nhưng quyền truy cập có thể bị từ chối bởi người authendicator vì lý do chính sách.

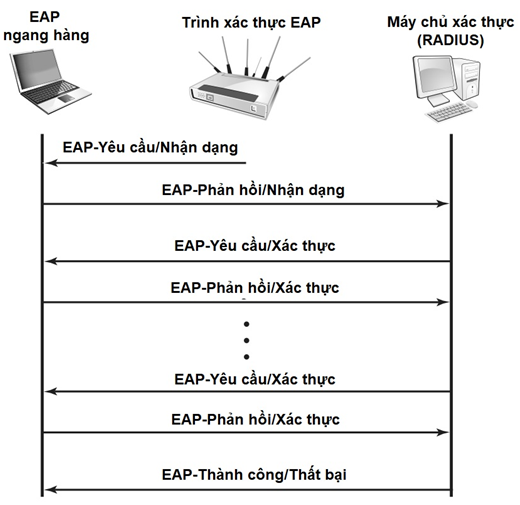

Hình trên chỉ ra một cấu trúc EAP thường được sử dụng.

Xem thêm Xác thực trong Laravel

Các thành phần EAP:

- EAP ngang hàng: Máy tính khách đang cố truy cập mạng.

- Trình xác thực EAP: Điểm truy cập hoặc NAS yêu cầu xác thực EAP trước lúc cấp quyền truy cập vào mạng.

- Máy chủ xác thực: Máy tính sử dụng phương pháp EAP cụ thể với máy ngang hàng EAP, xác thực thông tin đăng nhập ngang hàng EAP và được cho phép truy cập vào mạng. Thông thường, sever xác thực là sever Thương Mại Dịch Vụ người dùng xác từ thực xa (RADIUS).

Sever xác thực hoạt động như một backend server có thể xác thực EAP các thiết bị ngang hàng như một dịch vụ thông qua các EAP authenticator. EAP authenticator sau đó ra quyết định có cấp quyền truy cập hay là không. Điều này được gọi là quyết sách thông qua EAP. Ít phổ thông hơn, trình xác thực đảm nhận luôn vai trò của sever EAP; tức là, chỉ có hai bên tham gia vào việc thực hiện EAP.

Bước trước tiên, một giao thức thấp cấp hơn, ví dụ như PPP (giao thức điểm-điểm) hoặc IEEE 802.1X, được sử dụng để kết nối với EAP authenticator. Phần mềm được sử dụng tại EAP peer để tương trợ xác thực EAP . Các thông điệp EAP chứa thông tin phù hợp cho phương thức EAP đã chọn sau này được trao đổi giữa máy ngang hàng EAP và sever xác thực.

Xem thêm Kiểm tra lỗ hổng bảo mật thông tin Cross-Site Request Forgery (CSRF)

Cấu trúc của EAP có thể gồm có:

- Code: Xác định Loại thông điệp EAP. Các mã là Request(1), Response(2), Success (3) và Failure (4).

- Identified: Được sử dụng để so sánh khớp Request và Response.

- Length: Đã cho thấy độ dài, tính bằng octet của thông tin EAP, gồm có các trường Code, Identified, Length và Data.

- Data: Chứa thông tin liên quan đến xác thực. Thông thường, trường Tài liệu gồm có trường loại tài liệu, cho thấy loại tài liệu được mang và trường tài liệu.

Thông tin Thành công và Thất bại không gồm có trường Tài liệu.

Xem Thêm : Marital Status là gì? Những vấn đề liên quan đến Marital Status

Việc trao đổi xác thực EAP tiến hành như sau. Sau lúc trao đổi tầng thấp hơn xác lập nhu cầu trao đổi EAP, authenticator sẽ gửi Request tới peer để yêu cầu tính danh và người ngang hàng gửi Response với thông tin nhận dạng.

Tiếp theo là một chuỗi các Request của authendicator và Response của peer để trao đổi thông tin xác thực. tin tức được trao đổi và số lượng trao đổi Response và Request cấp thiết phụ thuộc vào phương thức xác thực. Cuộc trao đổi tiếp tục cho tới lúc (1) authendicator xác định rằng nó không thể xác thực peer và truyền Lỗi EAP hoặc (2) authendicator xác định rằng xác thực thành công đã xẩy ra và truyền thông điệp thành công EAP.

Hình dưới là một ví dụ về trao đổi EAP. Không hiển thị trong hình là một thông điệp được gửi từ EAP peer đến authendicator bằng một số giao thức khác ngoài EAP và yêu cầu trao đổi EAP để cấp quyền truy cập mạng.

Xem thêm Giao thức Mạng trong TCP/IP

Một giao thức được sử dụng cho mục tiêu này là IEEE 802.1X, được thảo luận trong phần tiếp theo. Cặp thông điệp Request và Response EAP trước tiên thuộc loại xác định identity, trong đó trình xác thực yêu cầu tính danh peer và peer trả về tính danh được yêu cầu của nó trong thông tin Response. Response này được chuyển qua authendicator đến Authendication server. Các thông điệp EAP sau này được trao đổi giữa peer và Authendication server.

Khi nhận được thông điệp Response tính danh từ peer, sever sẽ chọn phương thức EAP và nhắn tin nhắn EAP trước tiên với trường loại phương thức xác thực. Nếu peer tương trợ và đồng ý phương thức EAP đã chọn, nó sẽ trả lời với thông điệp Phản hồi tương ứng cùng loại. Mặt khác, peer gửi NAK, và sever EAP chọn phương thức EAP khác hoặc hủy bỏ việc thực thi EAP với thông tin lỗi.

Phương thức EAP xác định số lượng cặp Request / Response. Trong quá trình trao đổi, thông tin xác thực gồm có cả thông tin quan trọng về peer, được trao đổi. Việc trao đổi kết thúc khi sever xác định rằng xác thực đã thành công hoặc không thể thực hiện thêm lần nào nữa và xác thực đã thất bại.

Xem thêm Mẹo cho chiến lược nội dung SEO địa phương của bạn