Chúng tôi vui mừng chia sẻ kiến thức về từ khóa Gre tunnel la gi và hi vọng rằng nó sẽ hữu ích cho các bạn đọc. Bài viết tập trung trình bày ý nghĩa, vai trò và ứng dụng của từ khóa trong việc tối ưu hóa nội dung trang web và chiến dịch tiếp thị trực tuyến. Chúng tôi cung cấp các phương pháp tìm kiếm, phân tích và chọn lọc từ khóa phù hợp, kèm theo các chiến lược và công cụ hữu ích. Hi vọng rằng thông tin chúng tôi chia sẻ sẽ giúp bạn xây dựng chiến lược thành công và thu hút lưu lượng người dùng. Cảm ơn sự quan tâm và hãy tiếp tục theo dõi blog của chúng tôi để cập nhật kiến thức mới nhất.

Có thể bạn quan tâm

- SFTP là gì? Ưu và nhược điểm của SFTP mang lại

- Năng lượng điện từ là gì? Công thức tính Tần số góc riêng của

- Tờ khai hải quan là gì? cách ghi tiêu thức tờ khai hải quan

- Security Identifier (SID) là gì? Hướng dẫn cách thay đổi SID trên Windows

- Cổng Game Rik Là Gì ? Cách Thức Hoạt Động Của Rikvip Như Thế Nào?

Trong nội dung bài viết này tất cả chúng ta cùng tìm hiểu GRE Tunnel là gì? Cách cấu hình GRE Tunnel trên Router Cisco và sử dụng công nghệ IPSEC Tunnel để mã hóa tài liệu trên Tunnel

Bạn Đang Xem: GRE Tunnel là gì? Hướng dẫn cấu hình GRE Tunnel Trên Router Cisco

GRE là gì?

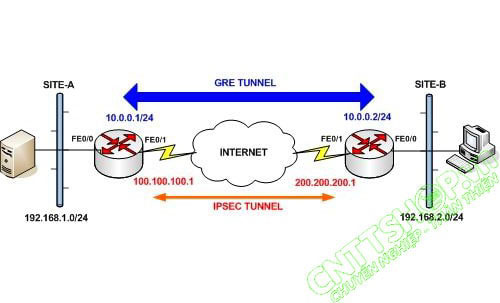

GRE là viết tắt của Generic Routing Encapsulation, là giao thức được phát triển bởi Cisco, được chấp nhận đóng gói nhiều loại giao thức lớp Network trong các liên kết Point-to-Point. Một GRE Tunnel được sử dụng lúc các gói tài liệu cần được gửi giữa các mạng khác nhau thông qua internet. Với GRE được cấu hình, 1 đường hầm ảo được tạo giữa 2 Router và các gói tin gửi giữa 2 mạng nội bộ sẽ tiến hành truyền qua GRE Tunnel.

Điều quan trọng cần lưu ý là các gói tin truyền trong GRE Tunnel không được mã hóa. Để bảo vệ tài liệu, tất cả chúng ta cần sử dụng công nghệ IPSEC kết phù hợp với GRE.

IPSEC GRE Tunnel về cơ bản giống với IPSEC VPN Site to Site khi cả hai giao thức đều tạo 1 tunnel để kết nối giữa 2 site được chấp nhận truyền tài liệu qua chúng. Nhưng điểm khác biệt cơ bản là GRE Tunnel được chấp nhận các gói tin Multicast trong những khi IPSEC VPN thì không tương trợ. Trong các mạng lớn chạy các giao thức định tuyến như OSPF, EIGRP, bạn phải dùng GRE Tunnel để tương trợ các gói tin trao đổi giữa các giao thức này.

Các bước cấu hình

- Bước 1: Bật giao diện Tunnel và đặt IP cho giao diện này

- Bước 2: Tạo định tuyến tĩnh để được chấp nhận các mạng nội bộ 2 Site có thể truy cập được lẫn nhau.

- Bước 3: Cấu hình IPSEC để mã hóa tài liệu trên Tunnel

Cấu hình GRE Tunnel trên Router Cisco

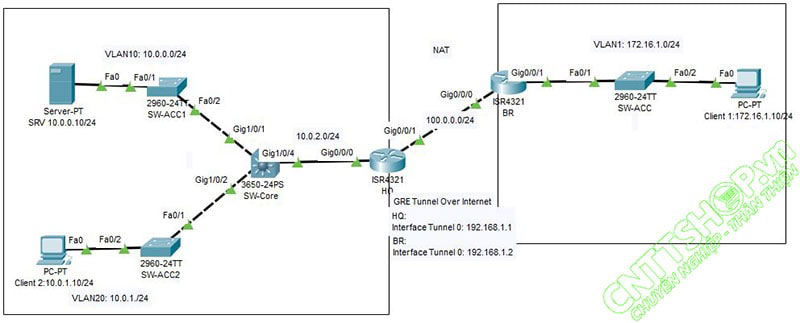

Trong mô hình gồm có 2 Site là HQ và BR sử dụng NAT để truy cập internet. Site HQ gồm 2 VLAN: VLAN10-10.0.0.0/24 và VLAN20-10.0.1.0/24. Site BR gôm 1 VLAN 172.16.1.0/24. Router HQ có IP Wan là 100.0.0.100 và Router BR có IP Wan là 100.0.0.1. Yêu cầu bài Lab là cấu hình GRE Tunnel dải 192.168.1.0/24 để được chấp nhận các VLAN giữa 2 site HQ và BR có thể truy cập được lẫn nhau.

Bước 1: Tạo GRE Tunnel trên Router HQ

HQ#configure terminalHQ(config)#interface tunnel 0%LINK-5-CHANGED: Interface Tunnel0, changed state to upHQ(config-if)#ip address 192.168.1.1 255.255.255.0HQ(config-if)#tunnel mode gre ipHQ(config-if)#tunnel source 100.0.0.100HQ(config-if)#tunnel destination 100.0.0.1

Trong phần tunnel source có nhiều tùy chọn như interface, IP address… các chúng ta cũng có thể sử dụng các tùy chọn khác nhau. Gần đó mtu mặc định là 1500 byte nên nếu các bạn kết nối internet qua giao thức PPPoE thì những bạn phải cấu hình thêm mtu để tránh phân mảnh gói tin.

Bước 2: Tạo GRE Tunnel trên Router BR

Tương tự tất cả chúng ta tạo Tunnel trên Router BR

Xem Thêm : Cung Mọc là gì? Cách xác định cung Mọc

BR#configure terminalBR(config)#interface tunnel 0 %LINK-5-CHANGED: Interface Tunnel0, changed state to up BR(config-if)#ip address 192.168.1.2 255.255.255.0BR(config-if)#tunnel mode gre ip BR(config-if)#tunnel source 100.0.0.1BR(config-if)#tunnel destination 100.0.0.100

Bước 3: Cấu hình định tuyến tĩnh để các VLAN giữa 2 site có thể kết nối được với nhau

Sau khoản thời gian cấu hình interface tunnel giữa 2 router, tất cả chúng ta có thể ping được từ địa chỉ IP 192.168.1.1 trên Router HQ sang 192.168.1.2 của Router BR.

HQ#ping 192.168.1.2Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.1.2, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 0/0/1 msHQ#

Tuy nhiên lúc này các VLAN giữa 2 site vẫn không thể truy cập được lẫn nhau do router vẫn sử dụng Default route để định tuyến các gói tin này. Tất cả chúng ta cần tạo thêm định tuyến tĩnh để cho Router đẩy gói tin thông qua GRE Tunnel.

Cấu hình định tuyến tĩnh trên Router HQ

HQ(config)#ip route 172.16.1.0 255.255.255.0 192.168.1.2

Cấu hình định tuyến tĩnh trên Router BR

BR(config)#ip route 10.0.0.0 255.255.255.0 192.168.1.1BR(config)#ip route 10.0.1.0 255.255.255.0 192.168.1.1

Lúc này 2 site có thể ping thông được lẫn nhau thông qua GRE Tunnel

Mã hóa tài liệu trên GRE Tunnel với IPSEC

Như tôi đã đề cập ở trên, GRE là 1 trong những giao thức đóng gói nhưng không mã hóa tài liệu nên dễ bị tóm gọn capture tài liệu trên tuyến đường truyền. Vì vậy tất cả chúng ta phải phối hợp IPSec để mã hóa tài liệu trong tunnel.

Bước 1: Cấu hình ISAKMP (IKE)

Xem Thêm : Expansion Joint Là Gì? lưu ý khi chọn mua và sử dụng

HQ(config)#crypto isakmp policy 1HQ(config-isakmp)#encryption 3desHQ(config-isakmp)#hash md5HQ(config-isakmp)#authentication pre-shareHQ(config-isakmp)#group 2

Bước 2: Cấu hình key để xác thực

HQ(config)#crypto isakmp key cnttshop address 100.0.0.1

Bước 3: Tạo chuyển đổi IPSEC

HQ(config)#crypto ipsec transform-set SET1 esp-3des esp-md5-hmacHQ(cfg-crypto-trans)# mode transport

Bước 4: Cấu hình IPSEC

R1(config)# crypto ipsec profile GRE-IPSEC

Bước 5: Gán IPSEC vào VPN Tunnel

R1(config)# interface Tunnel 0R1(config-if)# tunnel protection ipsec profile GRE-IPSEC

Cấu hình tương tự trên Router BR

BR(config)# crypto isakmp policy 1

Vậy là tất cả chúng ta đã cấu hình xong IPSec GRE Tunnel giữa 2 site. Các chúng ta cũng có thể dùng lệnh show crypto session để kiểm tra

HQ# show crypto session

Chúc các bạn thành công!